ASSALAMUALAIKUM WR . WB

Pagi sahabat blogger kali ini saya akan share yaitu melanjutkan project saya yaitu firewall debian server , dan saya disini akan mengonfigurasi Firewall port 22 yaitu

MELINDUNGI AKSES SERVER DENGAN FAIL2BAN

A. Pengertian

Fail2ban adalah firewall untuk server yang kerjanya memblokir akses dari luar yang ingin masuk ke login server kita dan dia melakukan kesalahan login .

dan kesalahan login itu dapat kita konfigurasi sebanyak yang kita mau , misal saya ingin jika orang lain masuk ke login server saya dan dia melakukan kesalahan login sebanyak 3X atau lebih maka dia akan terblokir selama 1 hari atau lebih .

jadi dengan fail2ban ini kita menutup celah ssh kita dari serangan dari para hacker , jika para hacker masuk ke login kita dan dia melakukan kesalahan saat login maka dia sendiri akan terblokir . Fail2ban ini memanfaatkan IPTables untuk melakukan filter atau blokir akses , dan dia biasanya sudah terinstall secara defult , jadi jika ada serangan BruteForce dari luar setidak nya server kita memiliki Firewall .

B. Latar Belakang

Saya mengonfigurasi Firewall fail2ban ini untuk mengamankan ssh saya agar si hacker jika menemukan celah di ssh saya dan dia melakukan kesalahan beberapa kali maka dia akan terblokir sendiri . Karena terjebak dalam fail2ban itu sendiri , dan biasanya para hacker masuk dari login server kita makanya fail2ban ini membantu kita setidaknya port ssh (22) kita aman dari serangan luar . Brute Force itu adalah salah satu cara para cracker untuk menebak password login server kita .

C. Alat dan Bahan

1. Laptop / PC

2. Mikrotik yang terseting

3. Debian server atau server lainnya

D. Maksud dan Tujuan

Maksud dari kegiatan diatas adalah saya ingin mengetahui alur dari konfigurasi fail2ban itu sendiri , dan setidaknya jika kita kerja diperusahaan yang memiliki server sendiri maka kita bisa mengkonfigurasi fail2ban untuk mengamankan akses server kita .

Tujuan nya adalah saya ingin server saya aman dari serangan luar makanya saya konfigurasi fail2ban ini , biasanya serangan dari luar itu salah satunya Brute Force (also known as brute force cracking) .

E. Tahapan Pelaksanaan Kegiatan

1. Kita install dulu fail2ban nya dengan perintah dibwah ini

#apt-get install fail2ban

2. Jika sudah terinstall kita atur konfigurasi fail2ban , dan ini agak berbeda karena yang kita edit bukanlah file aslinya (jail.conf) melainkan khusus untuk server kita (jail.local) , tapi masih mirip dengan sumbernya .

kita copy fail2ban nya dari (jail.conf ke jail.local) dengan perintah dibawah ini

#cp /etc/fail2ban/jail.conf /etc/fail2ban/jail.local

3. Setelah fail2ban nya kita copy kemudian kita masuk ke jail.local nya dengan perintah :

#nano /etc/fail2ban/jail.local

nanti akan masuk seperti gambar dibawah ini .

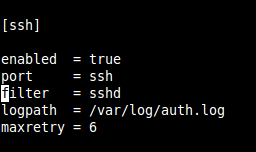

4. JIka sudah masuk seperti gambar diatas , kemudian kita edit yang dibagian

[ssh] .

minimal pastikan SSH terproteksi , dan secara default memang aktif siapa tau saja

konfigurasi seperti gambar di bawah ini

Debian/Ubuntu

Keterangan -->

* [] : yang didalam kurung kotak itu nama atau label aturannya .

* enabled : nilainya bisa true untuk aktif atau false untuk mati .

* port : port dimana aturan tersebut aktif dan bisa mereferensikan nama proses atau protokol yang sudah dikenal .

* filter : akan melakukan filter menggunakan atauran yang sudah ditetapkan , lokasinya ada di /etc/fail2ban/filter.d/ dan cukup menggunakan nama filenya tanpa perlu ekstensinya (misal: sshd.conf) .

* action : aksi apa yang perlu dilakukan saat ada kondisi yang memicu

filternya . Bisa di check di (/etc/fail2ban/action.d) .

* logpath : Disimpan dimana catatan (log) aktivitas fail2ban , terutama kalau ada yang gagal .

* maxretry : Diberi kesempatan beberapa kali mencoba sebelum dibokir .

5. Setiap kali anda memodifikasi atau mengkonfigurasi fail2ban maka perlu direstart prosesnya .

#service fail2ban restart

6. Kemudian anda bisa melihatny sendiri ada aturan fail2ban di iptables , eksekusi saja perintah dibawah ini :

#iptables -L

jika fail2ban nya sudah terkonfigurasi akan seperti gambar dibawah ini yang saya blog huruf nya .

7. Sudah selesai konfigurasinya dan disini saya akan mengetes sendiri firewall fail2ban ini dengan cara saya login server saya sendiri dengan password yang salah tetapi saya login ny hanya 1X jika lebih dari 6X maka saya akan yang terkena blok sendiri . hehe

saya coba melakukan login password yang salah .

8. JIka saya sudah melakukan password login server dengan salah maka login yang salah ini akan otomatis mucul di fail2ban nya .

saya akan coba check apakah login saya tadi terdaftar . hehe

dengan perintah :

#cat /var/log/auth.log

9. Ternyata login tadi yang saya sengaja password nya salahkan sudah

terdaftar , lihat tulisan yang saya blok dibawah ini biasanya muncul dibagian paling akhir seperti gambar dibawah ini .

maka jika salah login 2X atau dan seterusnya maka login yang salah tadi akan muncul di cat /var/log/auth.log dan jika saya login nya salah sampai 6X maka saya akan terblokir oleh server saya sendiri , karena saya tadi konfigurasi maxrerty sebanyak 6 .

F. Referensi

https://servernesia.com/573/melindungi-server-fail2ban/

https://en.wikipedia.org/wiki/Brute-force_attack

G. Hasil dan Kesimpulan

Hasil dari konfigurasi diatas adalah saya dapat mengamankan port 22 saya atau ssh login saya , dan server saya sekarang lebih aman .

Kesimpulan dari konfigurasi diatas jika anda ini mengamankan login anda sebaiknya anda dapat memberi fail2ban ini di server anda . Fail2ban ini juga termasuk iptables juga jadi saya jamin server anda akan lebih aman jika setelah mengkonfigurasi fail2ban ini . OKE

SEMOGA BERMANFAAT BAGI ANDA

SEKIAN DARI SAYA

WASSALAMUALAIKUM WR . WB

Sign up here with your email

ConversionConversion EmoticonEmoticon